|

|

Creada en secreto por el gobierno de Estados Unidos para realizar ciberespionaje a naciones rivales o a países en los que se encuentra en conflicto bélico, Sauron es la última arma informática que amenaza a los organismos de seguridad de todo el mundo. Su blanco es atacar a instituciones específicas sin dejar rastro alguno: organismos de Estado, Fuerzas Armadas, empresas de telecomunicaciones y centros de investigación científica. Hoy el mundo se encuentra en una subterránea guerra cibernética, donde las potencias mundiales entrenan hackers como antes entrenaban soldados.

Rusia, China, Suecia, Bélgica, Ruanda e Irán serían los primeros objetivos. No son bombas ni ejércitos los que los atacarán, sino una sofisticada arma informática que es capaz de espiar toda infraestructura gubernamental. Su nombre es Sauron y actúa como un malware (palabra compuesta de “malicious” y “software”) en cualquier sistema informático: un virus diseñado para dañar, espiar, realizar sabotaje o ganar acceso a un computador, entre otras cosas.

Practicamente todos los usuarios de Internet se han visto enfrentados a un malware al menos una vez. Los más típicos son aquellos que generan publicidad no deseada cuando navegamos por la web. Pero Sauron, el malware que amenaza la estabilidad global, es distinto y juega en la liga de los virus que forman parte de la guerra cibérnetica que en los últimos años ha enfrentado a las grandes potencias mundiales.

Desde comienzos de esta década que Estados Unidos realiza un sistemático ciberespionaje mediante malwares como Regin, Duqu, Flame, Careto o Stuxnet. La aparición de Sauron, además de expandir nuestro conocimiento en cuanto a lo que es capaz de crearse actualmente en términos tecnológicos, comparte muchas similitudes con Stuxnet, el reconocido primer malware «game/changer» a nivel geopolítico del que se tiene conocimiento.

Una amenaza avanzada persistente

Tanto Stuxnet como Sauron fueron descubiertos aproximadamente cinco años después de empezar a ser usados. En el caso de Sauron, fue hace prácticamente un año -en septiembre del 2015-, y ya se sabe que empezó al menos el 2011, un año después del apogeo y colapso de Stuxnet, creado a su vez alrededor del 2005 y descubierto el 2010. El que ambos hayan podido funcionar cinco años bajo el radar habla de lo complejo que es hallar uno de estos malware de nivel de ciber-guerra. Es decir, que se sospecha que han sido creados por uno o más Estado-Nación para atacar a otros Estado-Nación. Otro término para este tipo de malware es APT, por sus siglas en inglés Advanced Persistent Threat (Amenaza Avanzada Persistente).

Otra similitud entre Stuxnet y Sauron es que quien dió la voz de alerta en ambos casos fue la empresa de antivirus Kaspersky Lab (en realidad Stuxnet fue descubierto por un Sergey Ulasen, quien trabajaba en VirusBlokAda, una pequeña agencia bielorrusa, pero terminó al poco andar trabajando en Kaspersky). Para seguir atando cabos, ambos apuntaban predominantemente a Irán. Según Kapersky, Sauron también apunta fuertemente a Rusia y Ruanda; según Symantec, a China y Bélgica también. Stuxnet, en tanto, tuvo como secundarios a Indonesia e India, entre otros también. Pero el foco no se ha desplazado de Irán en la última década.

Todos estos malware -se presume- son diseñados a nivel Estado-Nación por los increíbles niveles de complejidad y altos costos que implica su diseño. Hasta el momento, son seis los que destacan: el primero de ellos es Duqu, el que es considerado una especie de hermano de Stuxnet por las similitudes en el código de fuente (lo que vendría a ser como una especie de ADN del software), pero con un propósito distinto, ya que mientras Stuxnet apuntaba más al sabotaje -siendo el caso más famoso el exitoso ataque a la planta de enriquecimiento de uranio Iraní de Natanz el 2010-, Duqu apuntaba más bien al espionaje y recolección de información.

El siguiente es Flame, el que ha sido evaluado como 20 veces más complejo que Stuxnet. Se dice que un análisis completo de este malware de 20 megas -que es un tamaño extremadamente alto para un malware- podría tomar 10 años. Fue descubierto el 2012, es decir, aún no es posible comprender todo lo que puede hacer.

Después viene Regin, que salió a a la luz pública durante el 2014, nuevamente a través de Kaspersky y Symantec, porque fue bautizado el 2011 en el portal VirusTotal, y las primeras muestras de este malware se rastrean hasta el 2003. Regin es famoso por ser la herramienta de espionaje a Ángela Merkel y varios personeros de la Unión Europea, instigado por la NSA y descubierto por la filtración de Edward Snowden publicada ampliamente en medios como Der Spiegel. También Regin llamó la atención por el ataque del Government Comunication Headquarters del Reino Unido a la compañía Belga de Telecomunicaciones Belgacom, lo que sitúa al gobierno Británico en alianza con la NSA. Pero contra objetivos de la UE.

Ahora, este no es solo un arte del mundo anglosajón, otro de los APT más relevantes a nivel mundial es Careto, descubierto por Kaspersky el 2014 y el que se cree empezó a funcionar el 2007, es decir, una brecha de cinco años nuevamente. Es casi seguro que Careto fue creado por hispano-parlantes, pero también a nivel de Estado-Nación, por el nivel de sofisticación que tenía y que superó a Duqu como malware de espionaje. Entre los países objetivos se encontraron nuestros vecinos Bolivia y Argentina además de otras naciones iberoamericanas como Brasil, Venezuela, Colombia, Costa Rica, Cuba, Guatemala, México, Estados Unidos y España. Después de ser descubierto, el 2014, dejaron de reportarse ataques de Careto, algo típico dentro de los APT y que habla del nivel de organización detrás de los mismos.

Sauron, un malware para gobernarlos a todos

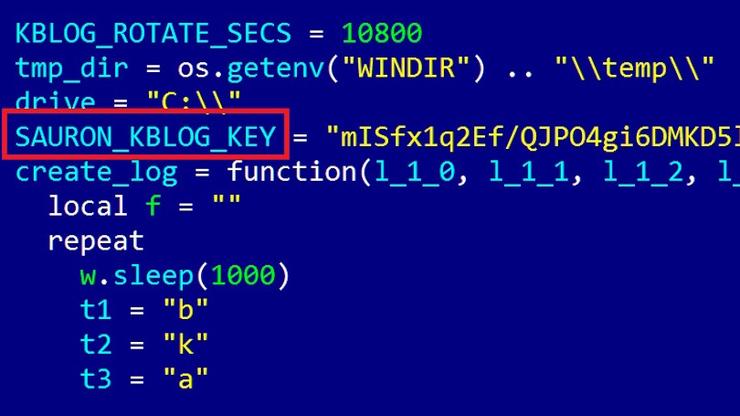

Ahora, ¿qué podemos esperar de Sauron? Esta joya tecnológica, cuyo nombre se inspira en aquel ser mitológico/ojo que lo veía todo en El Señor de los Anillos, es un misterio que recién se abre. Sabemos que es lo último en tecnología conocido públicamente y que, entre otras cosas, actúa de forma impredecible, y al no usar patrones hace mucho más difícil el poder ser detectado pues quiebra la lógica de quienes buscan los virus. Algo muy sofisticado realmente.

Asimismo, tiene la capacidad de disfrazarse como archivos benignos. Y en cuanto a funcionalidad, tiene capacidades orientadas al espionaje, puede «robar archivos, guardar lo que se teclea y abrir ‘puertas traseras’, permitiendo acceso de amplio rango al computador comprometido», según declaró personal de Symantec a la BBC. Pero eso es solo el principio de lo que se sabe.

Otra de las particularidades que hasta ahora más destacan -dentro de lo que se ha investigado- es que no comparte código con algún otro malware conocido, quebrando la linea de Stuxnet, Duqu y Flame, que sí tienen conexión. Por esto hay gente que especula que podría ser un trabajo podría ser un trabajo directo del Equation Group y no de uno de sus subsidiarios. Sin embargo, aún falta mucha información para definir algo en ese aspecto.

‘The Equation Group’ es de quien se sospecha la autoría de muchos de estos desarrollos, o al menos su asistencia fundamental a otros grupos en el proceso. Durante el Encuentro de Analistas de Seguridad de Kaspersky del 2015 se anunció el descubrimiento de esta célula, que estaría funcionando desde el 2001 y que según varios comentaristas especializados sería una mezcla de aparatos de inteligencia Estadonuidenses e Israelies, entre los que estaría involucrada la NSA.

También se sabe que Sauron tiene una capacidad única para robar información sensible, como claves de encriptado de computadores que incluso no están conectados a Internet, lo que se conoce como «saltar la barrera del aire».

Vale la pena recordar que después de los incidentes con Flame, las plantas de petroleo de Irán dejaron de usar la web en sus operaciones, igual que otras instituciones y organizaciones importantes de ese país y el mundo, destacando una planta nuclear rusa que se sabe infectada con Stuxnet (aparentemente producto de un descontrol «natural» del malware), pero que justamente por estar fuera del grid de la Internet pública Eugene Kaspersky consideró que era algo sin relevancia el 2013 en el Times de Israel.

Dentro de las múltiples cosas a resolver también está el por qué si se reconoce este virus el 2015, en septiembre, recién comienza el revuelo en estos últimos días. A diferencia de lo que pasó con los anteriores que explotaron mediáticamente de forma inmediata después de ser descubiertos.

La aparición de Sauron deja más preguntas que respuestas, pero lo que sí es claro es que, así como en su momento mucha gente permaneció indiferente a los vaivenes de la Guerra Fría y sus implicancias y, por qué no decirlo, en plena ignorancia de las mismas, hoy no estamos muy lejos de similar indiferencia. Nos encontramos ante algo que ya lleva al menos una década desarrollándose de forma abierta e intensa: una guerra cibernética; y vale la pena empezar a comprender las dimensiones de este proceso y el futuro que nos propone.